La sécurité des DNS

Lorsque vous êtes en déplacement, ou que vous n’avez pas Internet chez vous, vous êtes parfois obligés d’utiliser un accès Internet « nomade » administré par une tierce personne en qui vous aurez raison de n’avoir aucune confiance.

Pour vous protéger d’attaques type « Man in the middle », DNS Spoofing, etc … Il ne suffit pas simplement de s’assurer que vous visitez des sites en https. Il faut également être sûr que personne n’est en train d’intercepter votre traffic DNS pour vous rediriger sur un faux site ayant pour seul objectif de vous dérober votre numéro de carte bleue ou vos identifiants.

Un attaquant pourrait également découvrir l’adresse confidentielle de votre back office accessible depuis n’importe ou dans le monde, ou encore pire, si vous êtes en visite chez un client, l’adresse du backoffice de votre fournisseur, ce qui permettrait à votre client de commander directement chez lui sans passer par vous!

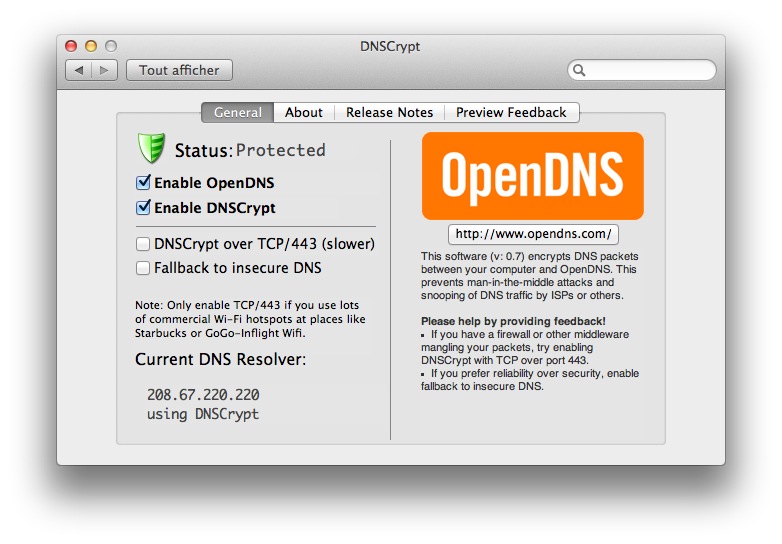

Comme vous êtes bien renseignés, vous n’êtes pas sans savoir que le protocol DNS ne supporte pas le chiffrement des données. DNSCrypt va donc créer sur votre ordinateur un serveur DNS. Au lieu que vos requêtes ne circulent en clair entre votre ordinateur et Internet, elles ne circuleront en clair qu’entre votre ordinateur et lui même. La résolution des noms se fera grace à l’application DNSCrypt capable de chiffrer vos données entre votre serveur DNS local et les serveurs d’OpenDNS.

L’application DNSCrypt n’existe pour le moment que sous Mac Os X mais je ne manquerai pas de mettre à jour ce billet lorsque la version Windows sera également disponible.

Download: DnsCrypt.dmg

DnsCrypt.exe

En savoir plus: DNS Crypt

Scénario d’attaque:

Un visiteur mal informé se connecte depuis l’appartement de sa petite ami qui n’a pas encore Internet sur un réseau WIFI « non protégé ».

Le pirate en herbe qui administre le réseau wifi « non protégé » détecte qu’un poisson s’est connecté à son réseau et commence son attaque

Etape 1 : On empoisonne le cache de la victime en lui faisant croire que l’ordinateur du pirate est le routeur pour être sûr que tout le traffic Internet de la victime passe par l’ordinateur du pirate

ettercap -T -M arp:remote ip-victime ip-pirate

Etape 2: On prépare un fichier hosts avec les sites Internet que l’on souhaite rediriger vers la machine du pirate que l’on sauvegarde dans /home/pirate/chemin_du_fichier_hosts

ip_du_pirate site-marchand-lambda.com ip_du_pirate site-de-billets-en-ligne.com

Etape 3: On intercepte le traffic DNS (non protégé par DNSCrypt) et on le modifie avec notre configuration.

dnsspoof -i eth0 -f /home/pirate/chemin_du_fichier_hosts

Lorsque la victime se connecte sur un des sites contenus dans le fichier hosts modifié, il sera en fait redirigé sur une page spécialement conçue par le pirate demandant soit le numéro de carte bleue, soit les identifiants qui seront ensuite retransmis au pirate.